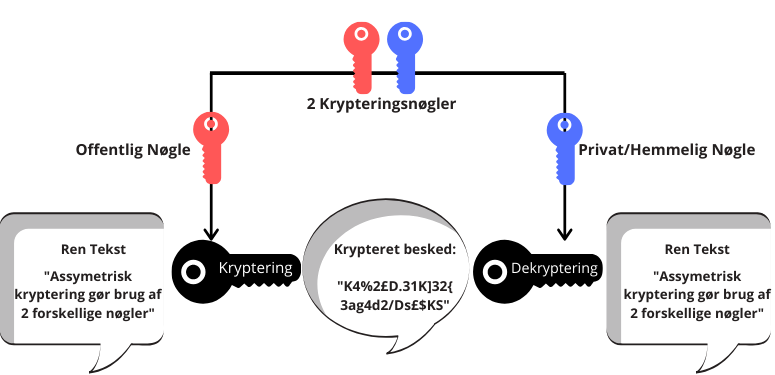

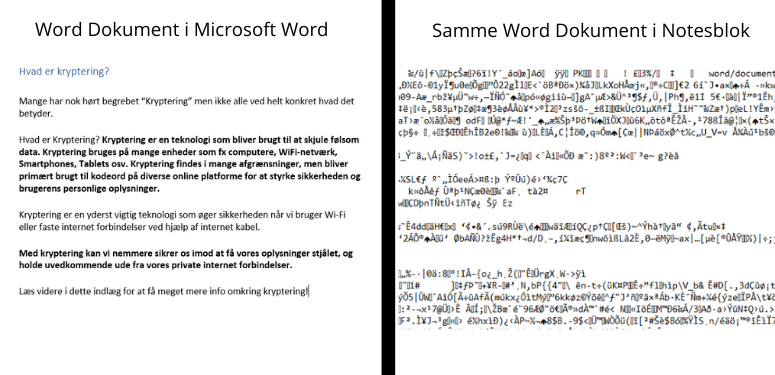

Kursusgang 3: Autencificering & asymmetrisk kryptering. Krav til autentificering. Kryptering som værktøj ved autentificering. - PDF Free Download

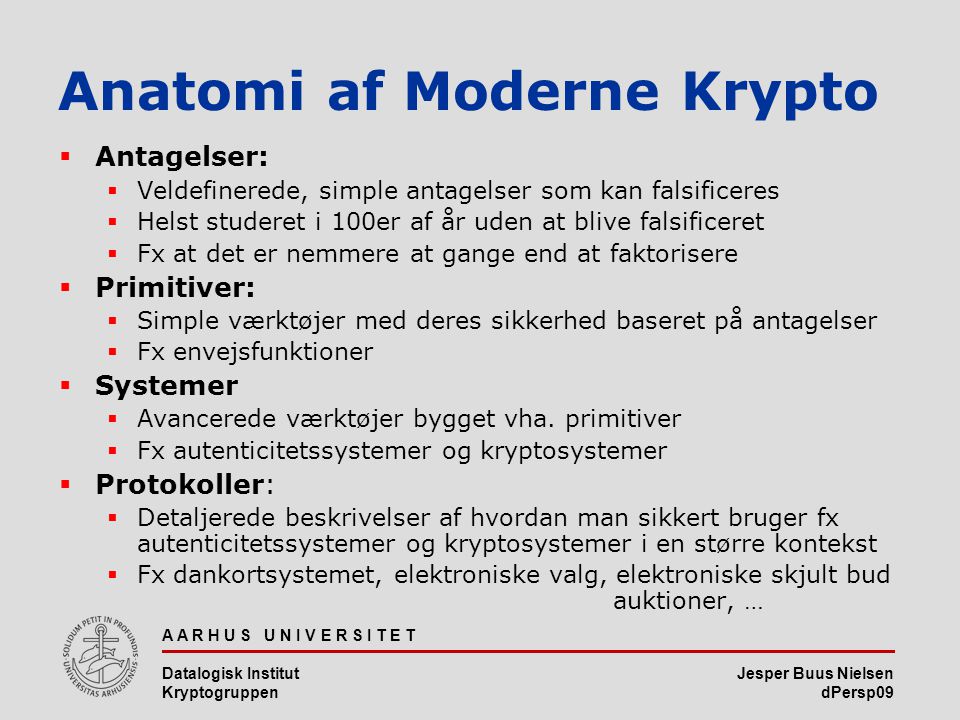

Jesper Buus Nielsen dPersp09 A A R H U S U N I V E R S I T E T Datalogisk Institut Kryptogruppen Introduktion til Kryptologi Jesper Buus Nielsen September. - ppt download

HVOR SIKKER ER ASSYMETRISK KRYPTERING? Nat-Bas Hus semesters projekt, efterår 2004 Gruppe 12 - PDF Gratis download

HVOR SIKKER ER ASSYMETRISK KRYPTERING? Nat-Bas Hus semesters projekt, efterår 2004 Gruppe 12 - PDF Gratis download

Kursusgang 3: Autencificering & asymmetrisk kryptering. Krav til autentificering. Kryptering som værktøj ved autentificering. - PDF Free Download